Alumno investigador: Sergio Díez García

Estudios: Grado en matemáticas. Facultad de Ciencias. Departamento de Álgebra, Análisis Matemático, Geometría y Topología

Profesor/ tutor: Diego Ruano Benito

Resumen del proyecto:

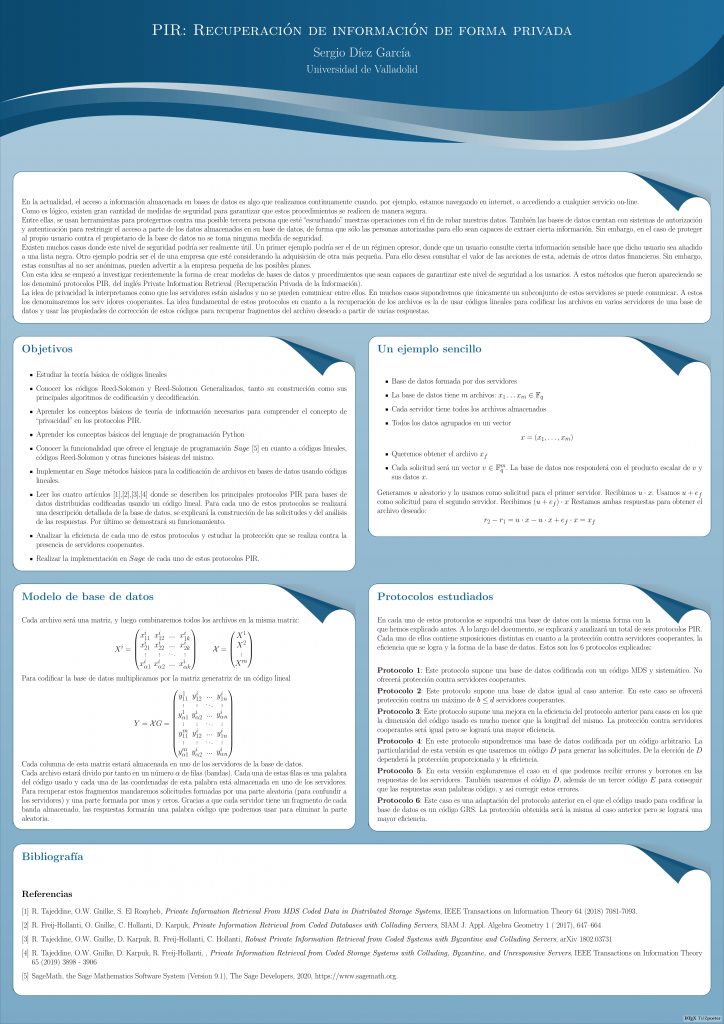

En la actualidad, el acceso a información almacenada en bases de datos es algo que realizamos continuamente cuando, por ejemplo, estamos navegando en internet, o accediendo a cualquier servicio on-line. Como es lógico, existen gran cantidad de medidas de seguridad para garantizar que estos procedimientos se realicen de manera segura. Sin embargo, en el caso de proteger al propio usuario contra el propietario de la base de datos no se toma ninguna

medida de seguridad. Existen muchos casos donde este nivel de seguridad podría ser realmente útil. Un primer ejemplo podría ser el de un régimen opresor, donde que un usuario consulte cierta información sensible hace que dicho usuario sea añadido a una lista negra.

En este proyecto vemos como mediante el uso de teoría de códigos lineales podemos lograr la privacidad en la recuperación de la información. Explicaremos inicialmente un modelo de base de datos que deberemos crear para lograrlo. Más adelante veremos cuatro protocolos que nos permitirán recuperar información de forma privada en una base de datos con dichas características, cada uno de ellos con una particularidad especial. También veremos dos protocolos más que introducen el caso en el que podemos recibir respuestas erróneas o incomprensibles de los servidores.

Por último además de dar una explicación detallada de cada uno de estos protocolos, se ha realizado la implementación de cada uno de ellos en el lenguaje «Sage».

Objetivos alcanzados:

Estudiar la teoría básica de códigos lineales

Aprender los conceptos básicos de teoría de información necesarios para comprender el concepto de «privacidad» en los protocolos PIR.

Estudio de los principales protocolos PIR para bases de datos distribuidas codificadas usando un código lineal.

Analizar la eficiencia de cada uno de estos protocolos y estudiar la protección que se realiza contra la presencia de servidores cooperantes.

Realizar la implementación en Sage de cada uno de estos protocolos PIR.

Sectores de aplicación:

Teoría de códigos lineales

Ingeniería informática

Protección de datos.

Metodología empleada:

Lectura y estudio de los artículos en los que se definen los principales protocolos PIR

Implementación de estos protocolos para observar su funcionamiento.